Designing Security from the Ground Up скачать в хорошем качестве

Повторяем попытку...

Скачать видео с ютуб по ссылке или смотреть без блокировок на сайте: Designing Security from the Ground Up в качестве 4k

У нас вы можете посмотреть бесплатно Designing Security from the Ground Up или скачать в максимальном доступном качестве, видео которое было загружено на ютуб. Для загрузки выберите вариант из формы ниже:

-

Информация по загрузке:

Скачать mp3 с ютуба отдельным файлом. Бесплатный рингтон Designing Security from the Ground Up в формате MP3:

Если кнопки скачивания не

загрузились

НАЖМИТЕ ЗДЕСЬ или обновите страницу

Если возникают проблемы со скачиванием видео, пожалуйста напишите в поддержку по адресу внизу

страницы.

Спасибо за использование сервиса ClipSaver.ru

Designing Security from the Ground Up

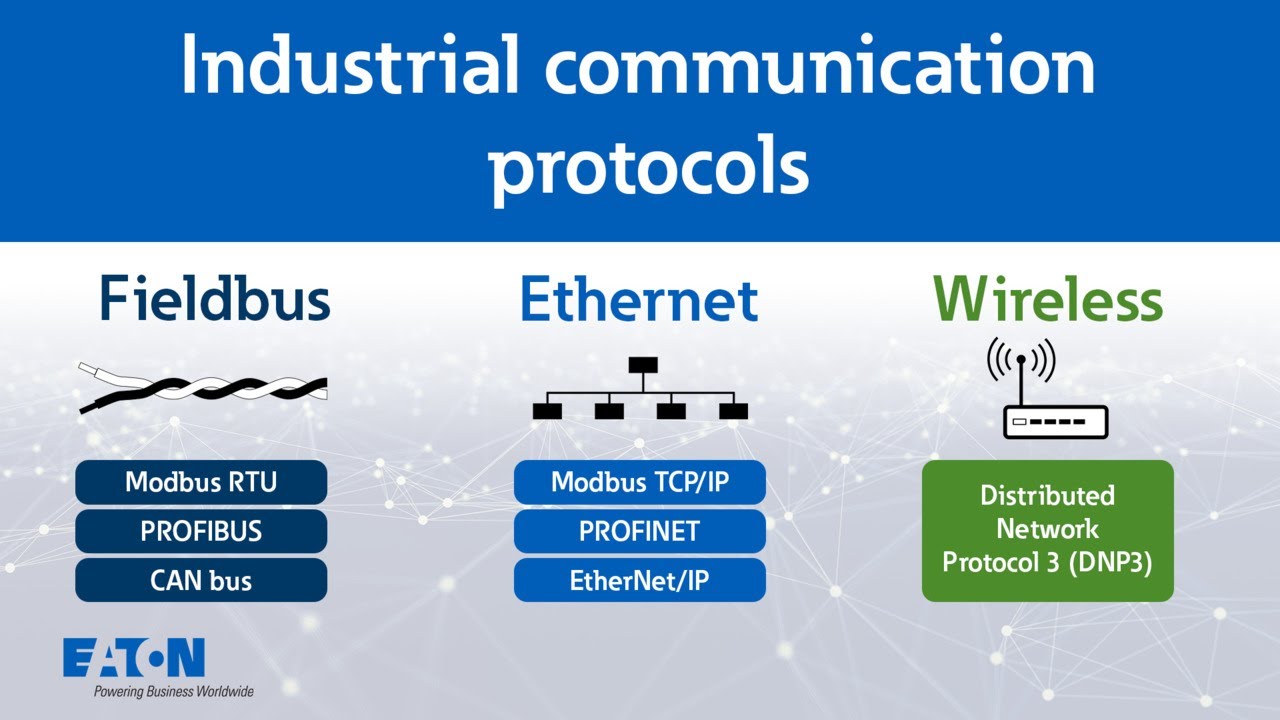

In this panel, Justin and guests will discuss the types of tools and techniques they’d use if challenged with building a modern cyber defense infrastructure with the technology of 2022. What would be included and why, and perhaps more interestingly, what would be left out? Find out in this panel discussion between our experts. Featured Speakers: Justin Henderson, SANS Institute Brian Carroll, Holman Gene McGowan, Graylog Roberto Rodriguez, Microsoft View upcoming Summits: http://www.sans.org/u/DuS Download the presentation slides (SANS account required) at https://www.sans.org/u/1iaE #BlueTeamSummit #BlueTeam #CyberDefense