Building Secure Embedded Systems: A Modular Path to CRA скачать в хорошем качестве

Повторяем попытку...

Скачать видео с ютуб по ссылке или смотреть без блокировок на сайте: Building Secure Embedded Systems: A Modular Path to CRA в качестве 4k

У нас вы можете посмотреть бесплатно Building Secure Embedded Systems: A Modular Path to CRA или скачать в максимальном доступном качестве, видео которое было загружено на ютуб. Для загрузки выберите вариант из формы ниже:

-

Информация по загрузке:

Скачать mp3 с ютуба отдельным файлом. Бесплатный рингтон Building Secure Embedded Systems: A Modular Path to CRA в формате MP3:

Если кнопки скачивания не

загрузились

НАЖМИТЕ ЗДЕСЬ или обновите страницу

Если возникают проблемы со скачиванием видео, пожалуйста напишите в поддержку по адресу внизу

страницы.

Спасибо за использование сервиса ClipSaver.ru

Building Secure Embedded Systems: A Modular Path to CRA

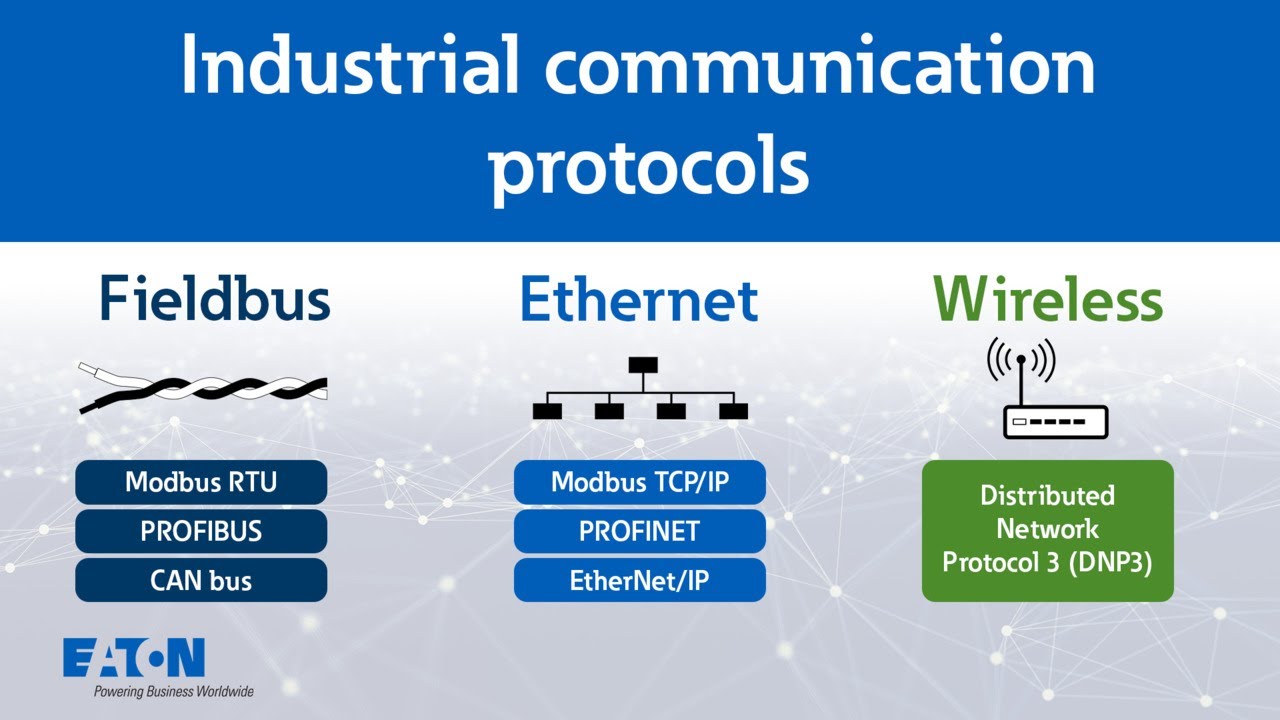

Florian Drittenthaler, Product Line Manager at congatec, explores the EU Cyber Resilience Act (CRA) and its impact on embedded systems development. He demonstrates how a modular architecture simplifies compliance through pre-validated security building blocks and shared responsibility. This webinar focuses on practical steps to unlock the EU market by meeting the new mandatory security requirements. You will learn about: Navigating the Cyber Resilience Act: Get a clear breakdown of the CRA timeline, enforcement dates, and why compliance is mandatory for CE marking and EU market access. Modularity as a Compliance Strategy: Learn how Computer-on-Modules (COM) decouple the computing core from the application, allowing for scalable security updates and reduced engineering effort. -- Hardware Abstraction: Separates the carrier board from the computing core to isolate security domains. -- Reuse of Certification: Leverages pre-validated modules to streamline the documentation and compliance process. The House of Cyber Security Framework: Discover congatec's security architecture that covers the CIA triad—Confidentiality, Integrity, and Availability—from the hardware root of trust up to the application layer. 💡 Looking to secure your embedded systems for the future? congatec offers the modular building blocks needed to navigate complex regulatory landscapes like the CRA efficiently. 🔗 Dive Deeper & Get Started: Request a Consultation: https://www.congatec.com/en/contact Visit our Website: https://www.congatec.com ⏱️ Jump to Key Moments: 0:00 - The EU Internal Market and the "Lock" of CE Marking 0:58 - Introduction to the EU Cyber Resilience Act (CRA) 03:05 - Critical Timeline 06:02 - Challenges: Long Lifecycles and Resource Strain 07:56 - Modularity: Breaking Down System Layers 08:51 - The CIA Triad: Confidentiality, Integrity, Availability 12:54 - The Computer-on-Module (COM) Concept Explained 14:34 - How Modularity Simplifies Compliance 19:19 - congatec's "House of Cyber Security" Framework #congatec #EmbeddedSystems #CyberResilienceAct #CRA #ComputerOnModule #EdgeComputing #IndustrialAutomation #IoT #CyberSecurity #EUcompliance Subscribe for more videos here: / congatectv Linkedin: / congatec Website: https://www.congatec.com

![Как сжимаются изображения? [46 МБ ↘↘ 4,07 МБ] JPEG в деталях](https://imager.clipsaver.ru/Kv1Hiv3ox8I/max.jpg)